** 개인 도메인을 가비아 혹은 카페24 혹은 그외 사이트에서 구매하여 가지고 있어야 합니다

** 저의 프로젝트 기준이므로 꼭 사전에 Elb를 설정해주세요 !

aws Route 53 메뉴로 이동하여 호스팅영역으로 이동하여, [호스팅 영역 생성] 버튼을 클릭해줍니다.

가지고계신 도메인 이름을 입력 후 [호스팅 영역 생성] 버튼을 클릭합니다.

자, 이제 여러분의 호스트가 등록이 되었습니다.

아래 이미지의 dns정보를, 여러분이 사용하는 호스팅 사이트의 dns에 추가 해주세요 !

(아래 URL의 우선순위를 높여서 등록해주세요 ~)

DNS 정보를 등록하였다면 이제 직접적으로 사용자들이 접근할 서브 도메인을 만들어보죠 ~

서브도메인의 경우 가지고있는 퍼블릭 IP가 있다면, IP로 연결하면 되지만,

저는 Elb로 바로 연결할거기때문에 사전에 아래 내용은 Elb셋팅이 꼭 되어 있어야 합니다 ~

레코드 생성 버튼을 눌러줍니다 !

[레코드 이름] : 사용할 서브도메인 앞의 부분을 입력해주십니다

[별칭] : elb와 연결하기 위해 꼭 활성화 해주세요.

[트래픽 라우팅 대상] : 본인의 리전정보로 사용할 elb를 선택해주시면 됩니다.

위 내용이 전부 입력되었으면 레코드 생성을 눌러줍니다.

자, 이제 레코드가 생성이 된 것이 보일거에요 ~

하지만 이렇게 되었다고 바로 접근이 가능한건 아닙니다 ~

https://www.whatsmydns.net/#A/test.bigtori.store

DNS Propagation Checker - Global DNS Checker Tool

Instant DNS Propagation Check. Global DNS Propagation Checker - Check DNS records around the world.

www.whatsmydns.net

위 URL에서 본인의 레코드를 입력 후 검색 해봅니다 !

그럼 DNS서버에 본인의 도메인이 얼마나 뿌려졌나 확인 할 수 있습니다

체크상태가 어느정도 나와야 접근이 가능하니 바로 나오지 않는다고 너무 상심하지 마세요 :)

앗차차 그리고 꼭 체크해주셔야 하는 부분이있습니다 !

aws 보안그룹에서 인바운드규칙과 아웃바운드규칙을 확인하셔서 본인 서비스에 맞게 규칙이 설정되어있는지 체크해주세요 ~

본인 포트가 막혀있다면 접근이 안될 수 있습니다 !!

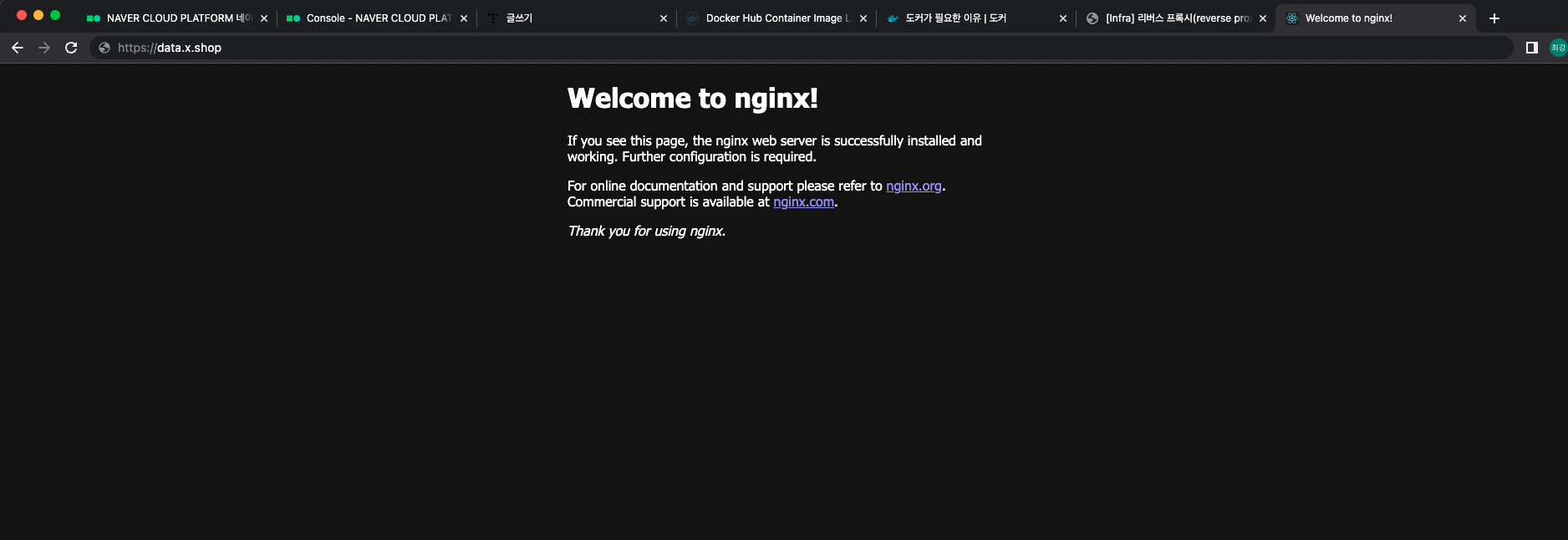

위 내용까지 마무리하면 본인의 도메인이 정상적으로 elb 혹은 IP와 연결되는것을 확인하실 수 있을거에요 !

감사합니다 ~

'AWS' 카테고리의 다른 글

| [AWS AWS Certificate Manager] 사이트 SSL 인증서 적용하기 (1) | 2023.10.18 |

|---|---|

| [Next + Git + AWS]효율적인 AWS ECS와 Git 연동: 배포에 대한 솔루션 [4] (0) | 2023.08.13 |

| [Next + Git + AWS]효율적인 AWS ECS와 Git 연동: 배포에 대한 솔루션 [3] (0) | 2023.07.30 |

| [Next + Git + AWS]효율적인 AWS ECS와 Git 연동: 배포에 대한 솔루션 [2] (0) | 2023.07.30 |

| [Next + Git + AWS]효율적인 AWS ECS와 Git 연동: 배포에 대한 솔루션 [1] (1) | 2023.07.30 |